Inbraakdetectiesystemen (ook wel ID-systemen en IDS genoemd) zijn en worden nog steeds ontwikkeld als reactie op eerdere en huidige aanvallen op veel bekende websites en netwerken, waaronder die van Sony, eBay, Yahoo Mail, Google, Apple iCloud, UPS, JP Morgan, NASA, het Witte Huis, de NAVO, het Pentagon en het Amerikaanse ministerie van Defensie.

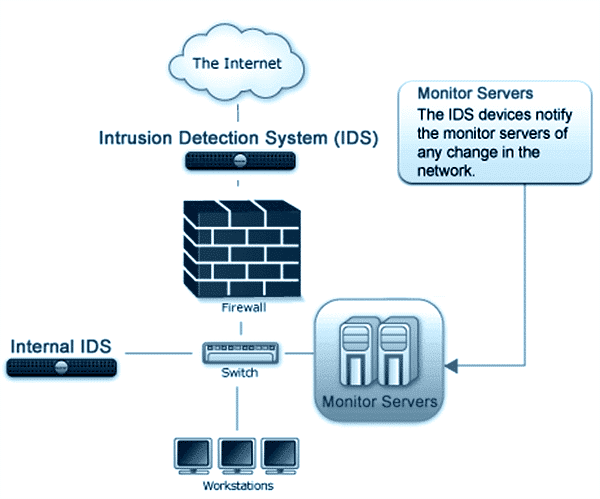

IDS is een soort beveiligingsbeheersysteem voor computers en netwerken. Het is een netwerkbeveiligingstechnologie die oorspronkelijk was ontworpen om exploits te detecteren tegen doelcomputers of applicaties die misbruik maakten van bepaalde kwetsbaarheden. Tegenwoordig is IDS ontworpen om veel andere manieren te detecteren waarop de beveiliging van elk IT-netwerksysteem in gevaar kan worden gebracht. Het is vaak een pakket bestaande uit hardware en/of softwaresystemen die het proces automatiseren van het monitoren van gebeurtenissen die zich voordoen in een computernetwerk of -systeem, zodat ze kunnen worden geanalyseerd op symptomen van beveiligingsproblemen.

De basisfuncties van een IDS zijn het verzamelen en analyseren van informatie uit verschillende delen van een computer of netwerk om mogelijke beveiligingsinbreuken te identificeren in de vorm van aanvallen van buitenaf en misbruik van binnenuit een organisatie. Om de beveiliging van een IT- of netwerksysteem te beoordelen, gebruikt IDS vaak een methode die “scanning” of kwetsbaarheidsanalyse wordt genoemd.

In een IDS kan een tweeledige aanpak worden gevonden, met een passieve en een actieve component. In de passieve component worden inspecties uitgevoerd van de configuratiebestanden, wachtwoordbestanden (om zwakke wachtwoorden te detecteren) en beleidsauditlogs (om overtredingen te detecteren) in een systeem. In de actieve component, die netwerkgebaseerd is, worden bekende aanvalsmethoden nagespeeld met behulp van geïnstalleerde mechanismen en worden de systeemreacties op deze nagespeelde aanvallen geregistreerd. Uit deze processen worden bepaalde gegevens vastgelegd, meestal uit pakketten die door het systeem gaan, en gerapporteerd voor verdere analyse. Hopelijk kunnen op basis van de resultaten van IDS-outputanalyses passende stappen worden ondernomen om een of meer ontdekte bedreigingen tegen te gaan.

Dus, wie heeft er een IDS nodig? Iedereen die gebruik maakt van een netwerk IT-systeem heeft het nodig, want iedereen is een potentieel doelwit van aanvallen uit verschillende bronnen, dichtbij of ver weg. Iedereen moet zich er echter van bewust zijn dat er niet één universeel IDS is dat aan alle behoeften voldoet. Een individu of bedrijf moet weten welk type IDS geschikt is voor zijn situatie, en dit kan in veel gevallen moeilijk zijn omdat het een hoge mate van technische kennis vereist. Netwerk- en IT-beveiligingsexperts kunnen helpen bij het beoordelen van iemands behoefte aan een IDS en het ontwerpen van een oplossing die bij die behoefte past.

0 reacties