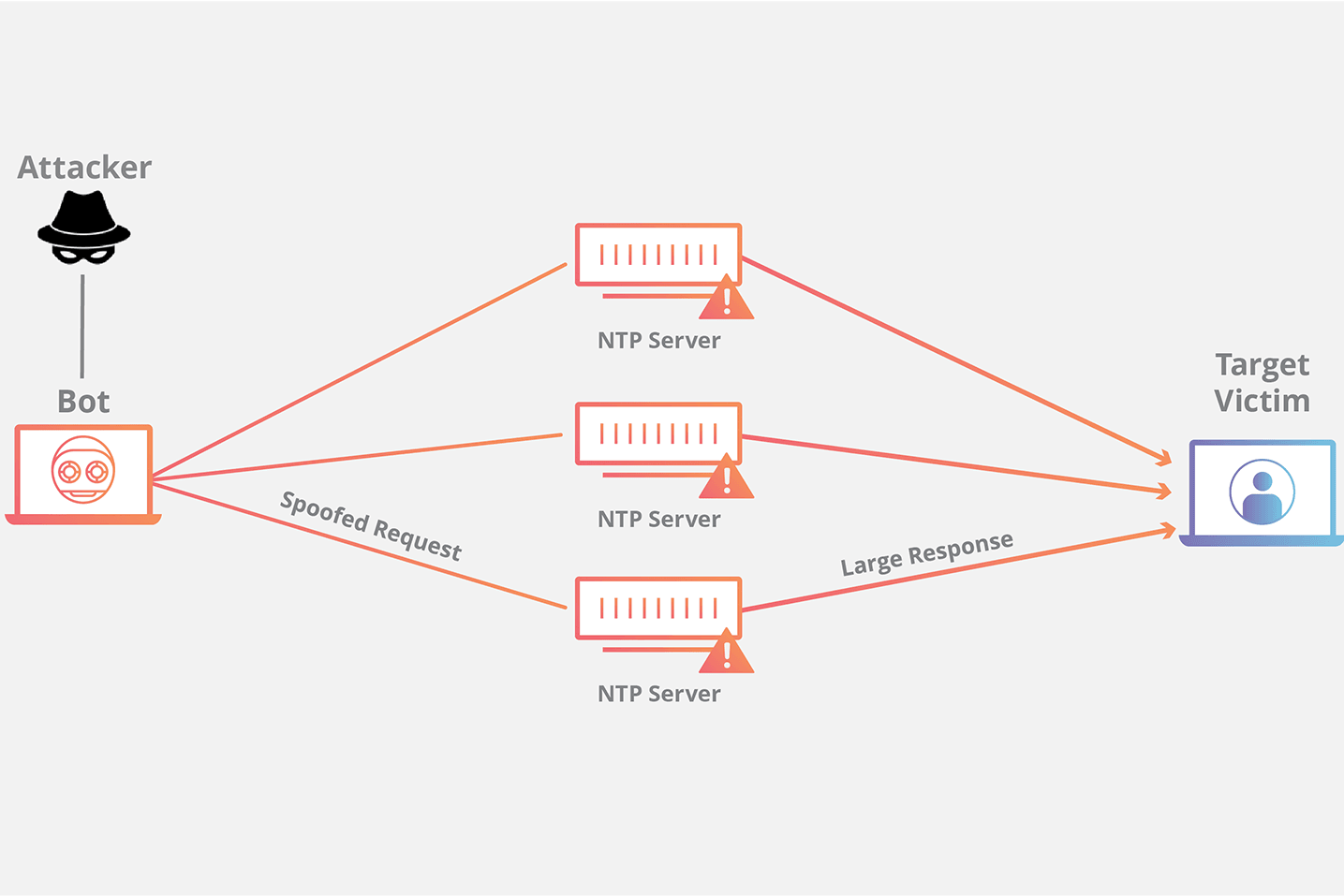

Minstens drie ernstige kwetsbaarheden in het Network Time Protocol (NTP) zijn in 2014 ontdekt door beveiligingsonderzoekers bij Google. Dit is behoorlijk ernstig vanwege het enorme aantal computers dat mogelijk doelwit kan zijn van DDoS (klik hier om een eerder blog te lezen) aanvallen die gebruikmaken van deze kwetsbaarheden. Het NTP Project, dat de Protocol Standaard blijft ontwikkelen sinds de eerste publicatie in 1985, produceert de specificaties van software en protocol achter de klokken die in tientallen miljoenen computers wereldwijd draaien.

Een van de gemelde kwetsbaarheden is een meervoudige stack-based buffer overflow fout, geïdentificeerd als CVE-2014-9295. Met behulp van een slim gecreëerd pakketje verzonden vanaf een externe locatie, kan een hacker het lek triggeren en kwaadaardige code uitvoeren in het doelsysteem. Het privilegeniveau van deze code is hetzelfde als dat van het ntpd proces. De fout is aanwezig in ntpd-releases vóór versie 4.2.8, volgens de National Vulnerability Database website van NIST. Het NTP Project heeft ntpd versie 4.2.8 uitgebracht op 18 december 2014 als reactie op deze specifieke gemelde kwetsbaarheid.

Een andere fout ontdekt door de Google-onderzoekers is het genereren van cryptografisch zwakke authenticatiesleutels door NTP, wat tot meerdere problemen kan leiden.

Er is ook een kwetsbaarheid veroorzaakt door ontbrekende return bij fout. De ICS-CERT website beschrijft deze fout als volgt: “In de NTP-code ontbreekt een return in een bepaald codegedeelte, en de resulterende fout geeft aan dat de verwerking niet stopte. Dit wees op een specifieke zeldzame fout die de systeemintegriteit niet lijkt te beïnvloeden. Alle NTP Versie 4 releases vóór Versie 4.2.8 zijn kwetsbaar.”

De fouten bieden een kans voor aanvallers, inclusief die met een laag vaardigheidsniveau, om mogelijk systemen te compromitteren die NTP Versie 4 releases eerder dan versie 4.2.8 gebruiken.

Om de potentiële veiligheidsdreiging van de fouten te beperken, wordt gebruikers dringend verzocht onmiddellijk actie te ondernemen om ervoor te zorgen dat de NTP-daemons (ntpd) die in hun systemen worden gebruikt, niet kwetsbaar zijn voor DDoS-aanvallen. De aanbeveling op de NTP-website is om DDoS-aanvallen te voorkomen door Ingress en Egress filtering te implementeren via BCP38.

Natuurlijk moeten gebruikers ook NTP Versie 4.2.8 installeren als ze dat nog niet hebben gedaan.

0 reacties